第3章 無線LAN設計

APの配置設計については第2章の「図その3. AP配置・カバレッジ図」にてその概要を述べました。ここではそれらの記述への注釈としてAPの配置について考慮すべきパズルの要素について解説します。

3.1 APの配置設計

3.1.1 APの置き過ぎはNO

APを過密に置きすぎて良いことはありません。配置設計においては薄いエリアが出てしまうことに目が行きがちですが、「置きすぎること」にはそれ以上に注意が必要です。

後述するチャネル設計でも述べるように、無線LANで干渉せず並行に利用可能なチャネルの数は22個しかありません。見通しさえ取れれば無線LANは150m程度飛ぶため、この範囲内でチャネル数以上のAPを置くと「かぶり」が発生することになります。

一般的にたくさんの端末を収容したいからAPをばらまくわけですが、一定数以上のAPを増設すると逆に干渉を起こして効率が悪くなり結果として逆に収容できなくなるといったことにつながります。またこの22というチャネル数の上限は他にAPや無線局がいないことを前提としています。これらの干渉源の存在を考慮すると、実際にはさらに少ないチャネルの中からやりくりする必要があります。

特にクライアント収容に問題が生じているネットワークでは前述のように「APを増設してなんとか」という方向に行きがちですが、チャネルの空きがなければこの施策も有効に働きません。そういった場合にはいっそのことクライアント数を絞ることにより安定化を図るといった方向での検討も必要です。

基本的な方針としては、前章のAP配置設計の節で述べたカバレッジの配置つまり近づけ過ぎず広げすぎずの原則を守りつつ、そのカバレッジ範囲にいるクライアント/トラフィックを捌けるAPを用いるのがよいでしょう。少なくとも10m以内に2台以上を配置し密接させることは推奨しません。

マイクロセル

スタジアム環境などで、同時接続数数万端末といった規模を支えるためにいわゆるマイクロセル構成を取る場合があります。このような構成は綿密なサーベイ、人間や環境による減衰を実験・実証により調整、そして狭指向性のAP/アンテナの活用などによって支えられています。通常のイベント無線LAN環境、つまり素早い展開と撤去によるカジュアルな無線LAN提供を行うような場ではこれらの条件を揃えるのは困難です。

前述のようにAPのキャパシティがオーバーし増設に走る場合、事実上マイクロセル化した無線LANを作ってしまうことがあります。これを正しく行うのは困難で、制御が適切に行われない場合チャネル割当が先に限界に達します。結果として自分たちで敷設したAP同士で干渉を起こしてしまうことが多々あります。2.4GHz帯では3または4チャネル、5GHz帯では19チャネルしかリソースがありません。基本的に他のAPが全くいない場所でも、同一空間上に最大19個までのAPしか設置すべきではありません。これ以上はエラーフレームの増加、再送の増加など良好な通信環境には負の影響を与えるようになります。

3.1.2 カバレッジエリアを絞るには

カバレッジエリアを絞るために、APの電波送信出力を絞るというのが一般的に思いつくことですがこれは半分正解で半分不正解です。出力を下げることで確かに電波が届く距離は狭まります。先に述べた受信感度の閾値とのバランス次第で、遠くのクライアントが受信できなくなるといった状況を作ることができると言う意味においてはエリアを絞ることには成功します。しかし逆に一定以上の転送レートで通信できるエリアも狭まってしまうのです。またAP側がいくら出力を下げても、クライアントが出力を変えるわけではありません。またAPが電波を受け取ってフレームとして復調可能なエリアが変わるわけでもありません。

一般的にはこういったエリアの絞りを行いたい場合AP側でできることは、送信する側としては転送レートを一定以上に保ち、受信する側としては一定以上の転送レートでしかクライアントからの通信を受け付けないようにするということです。これにより実質上遠いクライアントと通信しないようにすることができます。

3.1.3 無線バックホール技術のプロとコントラ

ご家庭用のAPでは昨今といわず無線LAN中継器あるいはメッシュWi-FiといったAPの上流回線(バックホール)として無線を使う製品が存在しています。無線により無線を延伸しエリアを広げるというこの技術はたいそう魅力的に映りますが、ことイベント無線LANにおいては一部技術を除き上手く活用するのは難しいでしょう。

一般的な無線バックホール技術では2つの無線LANインタフェースの間をブリッジする形で通信を流す形態を取っています。これはつまりあるAPにて2つのチャネルを使ってしまうということになります。

チャネル設計の節にて後述するようにチャネルにゆとりがある環境というのは稀です。結果として無線バックホール側のチャネルで干渉が発生し上手く通信できないといったことになり実際には活かすことが難しい場面が多いです。

一方で何でもかんでも使えないのかというとそうでない場合があります。代表として挙げると 1. チャネルが埋まっていない閉空間の場合、2. 帯域がそこまで必要でない場合、3. 通常使われない周波数帯を使えるデバイスを用いている場合 がこれにあたります。

1はイメージしやすいでしょう。一般家庭のように干渉が少ない空間であれば無線バックホールはそれなりに運用することが可能です。2も同様にかろうじて通信できる程度という品質でよいのであれば延伸のために使うことは可能です。

3については4.9GHz帯や60GHz帯といった、登録局申請が必要なもの、あるいは干渉が発生しづらい機器・規格を使うという手法です。4.9GHz帯としては例えば802.11j、60GHz帯としては802.11adやWiGigといった規格が存在します。

いずれも製品はそこまで多く出回っておらずお値段もそれなりという難点や総務省への申請が必要(4.9GHz帯のみ)といった事務処理の煩雑さはあります。が、一定の品質での通信を無線バックホールで行いたいという場合には選択肢として活用することができます。

それぞれ製品を探しづらいという難点もありますが、そこで役に立つのが技術適合証明制度です。総務省ではこれを満たした製品のリストを公開しており、以下のページから検索することができます。面倒なのは証明規則第二条での記載からそれに対応規格を探すことですが4.9GHz帯のデバイスであれば「証明規則第2条第19号の5」「〜の7」「〜の9」、60GHz帯のデバイスであれば「証明規則第2条第19号の4の2」「〜の3」を指定することで国内で「技適の通った」デバイスを探すことができます。

- 技術基準適合証明等を受けた機器の検索

- https://www.tele.soumu.go.jp/giteki/SearchServlet?pageID=js01

この結果からたとえば4.9GHz帯基地局であるMotorola (現Extreme)社のAP7161が工事設計認証番号003-111586、60GHz帯基地局であるMikrotik社のRBwAPG-60adは工事設計認証番号007-AG0056として登録されており日本国内で利用できる製品であることが分かります。

いずれの規格・製品を用いる場合においても、APの設置方針と同じく見通しは必ず確保する必要があります。これらの製品・技術の中には中長距離を飛ばすことができるモノもありますが、そういった場合には単純に相互に相手の無線端末が見えていることに加えてフレンネルゾーンや給電にも注意する必要があります。ここでもやはり高さを一定以上に保つことは重要です。さらに適切に無線機器筐体を接地した上で利用することも重要です。こういった設置上の注意点についてはそれぞれの機器の設置マニュアルにポイントや調整の仕方が記載されているため一読してみるとよいでしょう。

3.1.4 複数種APの並行運用にあたって

原則として1つのエリアは1つのベンダ、あるいは1つのコントロールドメイン配下のAPのみで固めた方が良いでしょう。複数種のアクセスポイントを用いることになるかは部材をどう調達できたか次第ですが、少なくとも別々のコントローラ配下のAPを同じエリアに混ぜるのは良くない考えです。それぞれのコントローラでは配下のAPをチャネルやクライアントの面で制御しています。例えばチャネルを相互に避け合ったり電波強度を調整しあったりします。あるいはクライアントを管理しローミングの最適化や数のバランシングなどを行うものもあります。

こういった機能は「自分たちのAP」とそれ以外とを判別することで成り立っています。複数コントロールドメインのAPを混ぜることはこれを混乱させることにつながります。この結果、自分たちのインフラの中で干渉を起こすといった大変に悲しいことにも成ってしまうため、このような構成はさけましょう。またそうせざるをえない場合においても、こういった事態に気付けるような監視との組み合わせが必要です。

3.2 チャネル設計

チャネル設計の第一の基本は最低減「自分が管理している、同じ空間のAP同士ではかぶらせない」です。自分のインフラの中でチャネルがかぶって干渉しあっていることほど悲しくそしてダサいこともないので気をつけたいところです。

また第二の基本は「近くで使われているチャネルは避ける」です。昨今無線LANインフラを整備している施設も多く、いわゆる"0000"で始まるキャリア系Wi-Fi APは至るところにデプロイされています。それらのAPへは利用者も気づかずに勝手に接続され通信が発生していることが多々あります。そういったAPがいるチャネルでは人の数に比例してチャネル使用率が上がっていく傾向にあります。このため近隣に配置するAPでは明示的にそれらを避けた方がよいでしょう。実際にチャネル使用率を監視していると、人が増えるにつれてそれらのAPがいるチャネル・場所でチャネル使用率が異様に上がっていくのが観測できます。こういった環境ではそれを事前に把握しておき、正面からぶつかり合うのではなく避けることが肝要です。

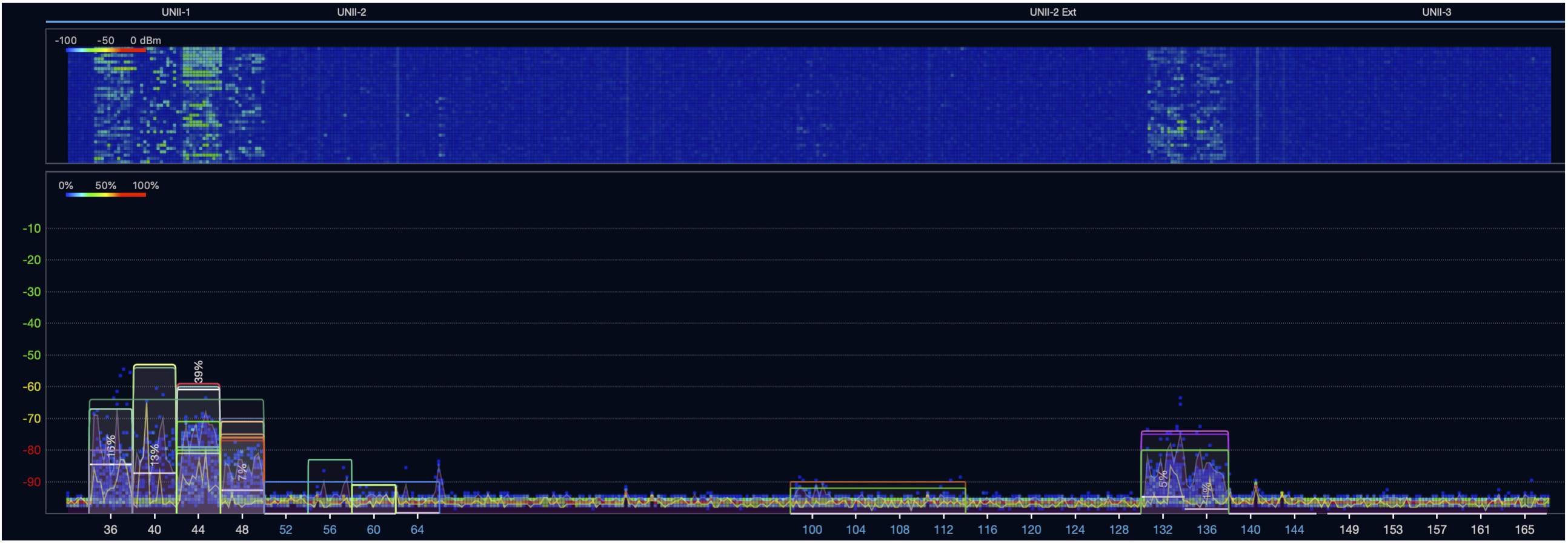

図3.1: キャリアWi-Fiがいる132, 136chで使用率がそこそこ出ている

これ以外にモバイルルータやテザリングが有効になっているスマートフォンも干渉源となります。これらの動向・量については流動的過ぎて根本的に回避することは予測は難しいですが「負けない」という観点で影響を低減することは可能です。1つは2.4GHz帯のサービスを提供しないあるいは5GHz帯側に寄せること、そしてもう1つはAPの設置における工夫です。

昨今5GHz帯を用いるモバイルルータやスマートフォンも登場していますが利用できるチャネルの屋外・屋内区別の必要性から2.4GHz帯を用いるデバイスがまだまだ大半です。他の干渉源も多い2.4GHz帯はこの意味でも「使わない」とすることで、せっかく接続してきたクライアントが不幸になるシナリオを減らすことができます。よしんばサービスを行うとしても"-g"などといった接尾辞を付けたSSIDとすることで5GHz帯側の問題と切り分けやすくするといった施策は採った方がよいでしょう。「つなげない」というクレームが上がった場合に、それが2.4GHz/5GHz帯のどちらの問題なのかはわかりやすい方が対処がしやすいです。一部のAPには5GHz帯クライアントが2.4GHz帯に接続してきた場合に5GHz帯側に誘導する「バンドステアリング」と呼ばれる機能が存在します。同じSSIDで2.4/5GHz帯をサービスする場合はこういった機能も有効化しましょう。

そこにいる人の数に比例して増えると想定されるモバイルAPに「負けない」ために、手元やポケットの中にて動作することの多いこれらのデバイスより、自分たちのAPをできるだけ高く設置するというのも有効な施策です。先に述べたように人体は3〜5dB程度の減衰を与える障害物です。クライアントとAPの間をクライアントとそれらモバイルAPの見通しよりも相対的にクリアに保つことで品質を下げる要素を減らすといった手を打つことはできます。

厳密な意味でこれらの持ち込み端末の干渉源をゼロにするのは困難ですが、こういった工夫により影響を抑えるといったことは可能です。

3.2.1 自動チャネル設定 or 手動チャネル設定?

単体で動作する製品であれ、コントローラモードで動作するものであれ基本的にほとんどのAPには自動チャネル選択機能がついています。これは周囲の状況をサーベイして混雑しているチャネルを自動的に避ける機能です。一見、全てのAPでこれを有効にしておけば良いような気もしてきますがイベント無線LANのような複数APが同一空間に存在するような場合そもそも全うに動かないことや、運用上注意が必要なこともあります。

基本的なポリシーとしては、エリアごとに大まかに利用するチャネルの区分は決めておくことを推奨します。自動チャネル選択を走らせる場合でもその区分の範囲内での変動に制限するというポリシーです。たとえば通信品質が悪いとしても必ず無線LANを生かしたい場所というのがあります。オペレーションを行うNOC設置場所であったり受付であったり、切断するよりは動いてくれた方がよい場所ではW52帯を割当て必ずチャネルが変わらないようにするといったことが考えられます。

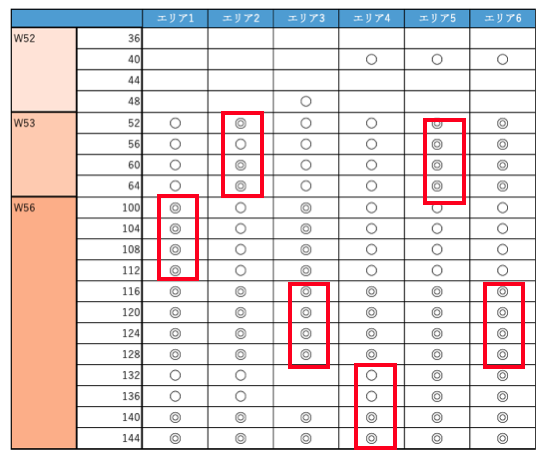

図3.2: サーベイの結果からエリアごとにチャネルを割り当てる例

また特にDFSによるレーダー検知が発生しやすい場所では、当該周波数帯(W53/W56)を避けることで無線LANの安定性に寄与する場合があります。同じ5GHz帯を用いる気象レーダーなどの各種レーダーシステムとの干渉を避けるため無線LANはそれらのレーダー波を検知した場合、チャネルを変えることとされています。これがトリガされると別チャネルに移った上に1分間はレーダーが存在しないか聴取のため無線LAN機能が止まります。またレーダーが観測されたチャネルはその後30分間は使用できない状態となります。

DFSの発生は特にビルの窓際や海に近い建物で発生しやすい傾向にあります。例えば気象レーダーは[20]に記載の位置に配置されており、これにほど近いエリアではこういった局の影響を受ける場合があります。一定時間以上運用しないとこういった場所の特性は把握しづらいですが、事前に分かっている場合はそれらのチャネルは使用を避ける、いざとなったらクライアントを逃せるよう離れたチャネルで動作するAPを近隣に置いておくといった配置上の工夫を行うことができます。同じW56帯を使っているAPを配置上固まらせてしまった結果、DFSの影響が周波数軸上に広範囲に及びエリアごと一斉に無線LANが止まってしまうという問題が起きることもありました。そういった事態を避けるためにも、W52/W53/W56はほどよく混ぜることを推奨します。

いずれにせよW53, W56帯を用いている場合チャネルは永遠に固定ではなく時々刻々と変化していくものです。監視にてチャネルの変化や干渉の有無をウォッチするというのも重要です。コントローラベースのAPではチャネルをかぶせる場合は送信電波出力制御などと合わせて制御が行われるはずですがそれが上手く回っているかどうかも監視しましょう。

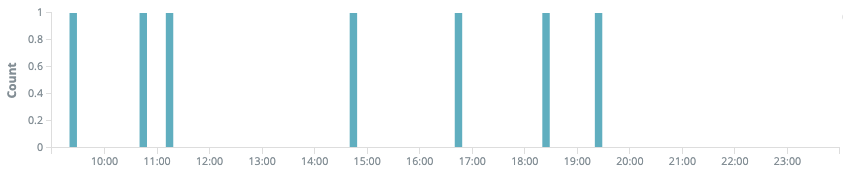

たとえばとあるイベントでの前述のDFS発生分布は以下のようになっていました。2時間に1回程度発生しているのが見て取れます。発生しているチャネルおよびAPの地理的偏りも観測されました。この環境ではW56帯の後半である116ch〜140chの範囲でのみ検知され、建物の外側に近いAPにて繰り返し発生している傾向がありました。これらのAPはレーダーの検知後に別チャネルに移動したため、チャネル設計が過密である場合自分たちのインフラの中で干渉を起こすこととなります。こういった事象が発生しないよう、あるいは発生した後にすぐに気づけるようにし、必要に応じて調整するといった作業が必要な場合があります。

図3.3: とあるイベントでのDFS対象のレーダー受信イベント発生時刻分布

なお一部の製品ではモニタ用のWi-Fiチップを備えることで、レーダー検知後にもすぐに別のチャネルでサービスを再開できる機能を持っています。そういった機種を利用することでサービス断時間を抑えるといった施策を採ることもできます。

ここまでのチャネル設定の話は主にコントローラベースのAPに置ける設計でしたが、単体で動作する製品ではこれとは別に個々のAPが最適なチャネルを選択した結果、同じチャネルを選んでしまうという問題が起きる場合があります。コントローラが制御する場合と異なり、AP同士が連携はしていないためこのような事態が発生します。こういった場合には、手動でチャネルを決めて回った方が上手く動作することもあります。

3.3 チャネル幅を広げる時

繰り返し述べているように干渉しあわず使えるチャネルは全体で22個しかありません。先に挙げたように2.4GHz帯を使わないとすると実質19個です。こういった環境では20MHz幅での運用が基本で、チャネルボンディングいわゆる40/80/160MHz幅での運用は避けるのが常道です。

一方で40MHz幅まで限定解除することもあります。それはあるAPにおいて 1. 接続数が多い、2. 要求されるトラフィック量が大きい、3. その結果チャネル使用率が高い、4. 40MHz幅分のチャネルが空いている という4つの条件満たす場合です。20MHz幅から40MHz幅にいわゆるチャネルボンディングを行うことで規格値[23]上、2倍の帯域に広げることができます。干渉といった外部要因ではなくクライアントの需要によってチャネル使用率が高い場合は、周波数方向に帯域を伸ばすこの施策を検討してみてもよいでしょう。

なおチャネル幅を広げることの欠点として、チャネルをn倍使うこと以上にDFSの検知対象となるチャネルもn倍になるという点があります。先ほどのDFSの例で言えば、112chを20MHz幅で利用しているAPは116chを対象としたレーダーに反応しないはずですが40MHzにて112+116chを用いるともれなくDFSが走ることになります。

こういったリスクを踏まえつつもですが、チャネル幅は柔軟に変更していきましょう。

3.4 無線LAN区間におけるセキュリティ on イベント環境

イベント無線LANではSSIDとパスフレーズ、あるいはQRコードを貼り出して配布するWPA-PSK方式での無線区間の認証&暗号化が行われる傾向があります。

「認証&暗号化」となにやらセキュリティが担保された感が出ていますが、これにより何が守られ何が守られないのかについてはネットワーク提供側として理解しておきましょう。公の場所に張り出されたSSID/パスフレーズは、衆人環境に晒されたイベント無線LANのL2ネットワークへのフリーパスです。

WPA PSK方式ではある程度堅牢なパスフレーズを用いている限りにおいて、それを知らない人がネットワークに接続することは(一応)できません。また特別な攻撃を行わないかぎり、パスフレーズを知らない人がパスフレーズを知って接続した人の通信をのぞき見ることはできません。一方で、パスフレーズを知っていさえすればタイミング次第で別の人の通信を復号化することが可能です。またSSIDだけの情報でも悪意ある第三者が偽のAPを立て巧妙に偽装さえすれば中間者攻撃を行うことも可能です。イベント無線LANでは上述の通りパスフレーズが張り出されていることが多いことからこれらの攻撃が比較的容易な環境です。

無線LAN区間でどの程度の安全性を求めるかは、セキュリティ対策全般がそうであるようにコストとのバランスの問題です。よりセキュアなやり方としては例えばAerohiveなどがサポートしている個別PSKいわゆるPPSK(Private Pre-Shared Key)[24]やその応用[25]であったり、WPA-Enterpriseの利用からWi-Fi Passpoint/HotSpot2.0[26]といったAPの詐称すら防ぐような枠組みまで様々な手法が存在します。これらはWPA PSK方式の事実上のアンセキュアさを解決できる一方で、利用者への秘密情報の配布や管理そしてインフラの構築の難易度アップなどいずれも利点と同じく難しいポイントが存在します。

2017年にAppleも対応[27]したことから、iOSでもAndroidの大半のデバイスでもWPA-PSK方式のSSID/パスフレーズをQRコードで読み込めるようになりました。一方でこの方式は802.1XあるいはWPA-Enterprise方式に2019/08現時点では対応していません。これがアカウント配布と入力というユーザビリティを高める敷居を高くしているという面もあります。

3.5 APとして何を選ぶか

こういったイベント無線LAN環境においては「どのAPを使うべきか」という悩ましい問いがあります。

対応している規格の上限速度だけ見ればいずれのAPも802.11ac 3x3 MIMOで最大1300Mbps!などと謳っておりどれを使っても良さそうに見えます。しかしやはり厳然たる差があるのがAPの難しいところです。そしてその差は、実際に大量のクライアントがつながったときに初めて明らかになるというこれまた検証が難しい問題があります。InternetWeek 2016にて「最近の無線LANアクセスポイントのハードウェアと性能の話」[28]と題された講演はまさにここに焦点を絞ったものでした。

- InternetWeek 2016: T3 パケットフォワーディングを支える技術2016

- 「最近の無線LANアクセスポイントのハードウェアと性能の話」https://www.nic.ad.jp/ja/materials/iw/2016/proceedings/t03/

資料は非公開かつ具体的なベンダ・製品名もマスクされていますが、同講演では各APの内部アーキテクチャに触れつつ測定器を用いて大量(数十台)のクライアントを接続させてみてのスループット測定を通して製品間の比較を行っています。この講演の内容を踏まえると多クライアント環境におけるAPの比較には以下のような観点が考えられます。

- 数十台のクライアントを接続しても機能不全に陥らないこと(リブート、フリーズなど)

- 1台接続時のスループットに比べて数十台接続時のスループットが劇的に低減しないこと

- 数十台接続時にもRTTが一定以上に悪化しないこと(< 数百msの範囲で収まる)

無線LANの規格は1300Mbpsだったり2340Mbpsだったりといった速度を謳っていますが、イベント無線LANでは前述の通り20MHz幅での運用を基本とするため最大瞬間風速で「289Mbpsの転送レートでデータが流れる場合もある」というのが実際のところです。また様々に電波環境やアンテナ数の異なる複数の無線LANクライアントが接続した時は、このそれぞれに異なる転送レートを用いて通信を行う上にオーバヘッドも増えるため更に平均最大風速は下がっていく傾向にあります。

この下がり具合が製品によって、そして無線LAN設計によって異なってくるのです。こういったことはクライアントが数十台がつながるような環境でなければ分からない、あるいはそういった環境を模擬できるテスト機器を持ち出さないとわからないという欠点もあります。

poor man's solutionとしては、様々なイベントでコンバットプルーフなAPを探しに行くという手があります。例えば先に述べたようなイベントに潜り込み、APに接続してみてその安定度を試すのです。上手くいっているイベント無線LANがあればそこで使われている無線LAN APをそのまま使うというやり方を採ることができます。

もちろんこの章で述べたようなチャネル設計であったり配置設計が上手くいっていない場合はどんなに良い製品を使っていたとしてもダメなイベント無線LANに見えてしまうでしょう。しかしこういったバッドデザインなイベント無線LANはAP配置やサーベイなどで明らかにすることができます。一方で、上手く使えているイベント無線LANがあれば儲けものです。

必ずしもエンタープライズ向けの製品が全て良いとは限らないのですが、イベント無線LANにおいては可能な限りこれを用いた方が良いでしょう。家庭用向け製品の中にも強い子はありますが、大抵の製品では一定数(10端末〜)以上の接続を想定していなかったりトラフィック負荷を掛けると再起動してしまったり熱に弱かったりPoE給電できなかったりと運用以前に設計が難しいものもあります。